สวัสดีครับ

บทความนี้อธิบายเกี่ยวกับขั้นตอนการสร้าง Security Policy หรือการทำ Zoning นั่นเอง ซึ่งสามารถนำไปใช้ได้กับ FortiOS ทุก Version เลยนะครับ จะมี Concept ในการสร้างที่คล้ายคลึงกัน

1.Configuring

interfaces (Zoning)

2.Creating

Security Policy

- Address

- Service

- Schedules

- IPv4 Policy

- Service

- Schedules

- IPv4 Policy

1.Configuring

interfaces (Zoning)

- แทบด้านซ้ายมือ เลือกที่หัวข้อ Network > Interfaces

-

จะพบรายการของ Interface Port ทั้งหมดบนอุปกรณ์

Firewall

-

เลือกที่ port3 โดยการ ดับเบิ้ลคลิก

-

จากนั้น จะแสดงหน้าต่าง ดังภาพ

Interface

Name :

port3 (MAC Address of Interface)

Alias :

กำหนดชื่อของ port ดังกล่าว

Link

Status :

Up (สถานะของ port)

Type :

Physical Interface (ชนิดของ port)

Role :

กำหนดลักษณะการใช้งาน port (LAN, WAN, DMZ, Undifined)

Addressing

Mode :

กำหนดลักษณะการตั้งค่า IP Address ของ port

ควรกำหนดเป็นแบบ Static

IP/Network

Mask :

กำหนดหมายเลข IP Address / Subnet Mask ที่ port

Administrative

Access : กำหนดการอนุญาตให้เข้าถึง port ด้วย Protocol ใดได้บ้าง

Best

Practice (for Administrative Access)

1.หากกำหนดให้ port ดังกล่าวเป็น ADMIN ZONE ควรอนุญาตให้เข้าถึง port ด้วย Protocol HTTP, HTTPS, PING, SSG จุดประสงค์เพื่อบริหารจัดการอุปกรณ์ Firewall

2.หากกำหนดให้ port ดังกล่าวเป็น INTERNAL

ZONE ไม่ควรอนุญาตให้เข้าถึง

port ด้วย Protocol ใด ๆ (หรืออย่างน้อยที่สุด อนุญาตแค่ PING)

จุดประสงค์เพื่อความปลอดภัยของระบบเครือข่าย

3.หากกำหนดให้ port ดังกล่าวเป็น DMZ ZONE ไม่ควรอนุญาตให้เข้าถึง port ด้วย Protocol ใด ๆ

จุดประสงค์เพื่อความปลอดภัยของระบบเครือข่าย

4.หากกำหนดให้ port ดังกล่าวเป็น EXNETNAL

ZONE (หรือ INTERNET) ไม่ควรอนุญาตให้เข้าถึง port ด้วย Protocol ใด ๆ จุดประสงค์เพื่อความปลอดภัยของระบบเครือข่าย

ปล. ทั้งนี้ การตั้งค่า Administrative Access ควรตั้งให้เหมาะสมกับการใช้งาน และเพื่อความปลอดภัยของระบเครือข่าย

DHCP :

กำหนดให้ port ดังกล่าวเป็น DHCP

Server สำหรับบริการ IP Address ให้กับ

Client

ภายใน ZONE ของตัวเอง

Admission

Control : การกำหนดให้

Client ภายใน ZONE ที่ต้องการจะติดต่อสื่อสารกับ ZONE อื่น

ต้องยืนยันตัวตน (Authentication) ด้วย Captive Portal

Secondary

IP Address : กำหนด Secondary IP

Address ให้กับ port (ใช้สำหรับทำ

Dynamic

Routing เช่น OSPF, BGP)

Interface

State : การกำหนดสถานะของ

port หลังการตั้งค่า ควรกำหนดเป็น Enable

ตัวอย่างการตั้งค่า

port3 ให้เป็น port สำหรับ DMZ ZONE

- หลังจากดำเนินการตั้งค่าเสร็จเรียบร้อย กดปุ่ม OK

หน้าต่างจะแสดงดังภาพ (แสดง IP Address ที่ port3)

2.Creating

Security Policy

การสร้าง

Security Policy ขึ้นมาใช้งาน จำต้องมี Object ต่าง ๆ เพื่อใช้ในการกำหนดค่าของการอนุญาต (Allow)

หรือการไม่อนุญาต (Deny) เข้าใช้งานส่วนต่าง ๆ

ในระบบเครือข่าย โดยใช้ Security Policy เป็นตัวกรอง

และตรวจสอบ การสร้าง Security Policy

สามารถทำได้ตามขั้นตอนดังต่อไปนี้

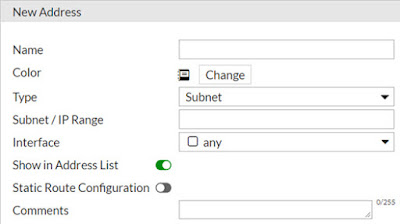

Address

-

แทบด้านซ้ายมือ เลือกที่หัวข้อ Policy & Objects >

Addresses

- แสดงหน้าต่างสำหรับกำหนดค่า ดังภาพ

Name :

กำหนดชื่อของ Object Address ที่ต้องการสร้าง

Color :

กำหนดสี ใช้เป็นสัญลักษณ์เพื่อช่วยให้ง่ายต่อการบริหารจัดการ และจดจำ

Type :

กำหนดรูปแบบของ Object Address (Subnet, IP Range, FQDN)

Subnet

/ IP Range :

กำหนด IP Address สำหรับ Object นี้

Interface :

กำหนด Interface ที่อนุญาตให้นำ Object นี้ไปใช้งาน (จะสอดคล้องกับ

Source Address และ Destination

Address ในการสร้าง Security Policy)

Show

in Address List : การอนุญาตให้แสดงในรายการ Address

List

Comment :

กำหนดรายละเอียดของ Object (ควรกำหนดให้สอดคล้องกับการใช้งาน Object)

ตัวอย่างการสร้าง

Object

Address เพื่อใช้งาน INTERNAL ZONE

ตัวอย่างการสร้าง

Object

Address เพื่อใช้งาน DMZ ZONE

- เมื่อสร้าง Object Address

เสร็จเรียบร้อย จะมี Object แสดงใน Object List ดังภาพ

Services

*ในที่นี้ จะขอยกตัวอย่างการสร้าง Service TCP1000 เนื่องจากบนอุปกรณ์

Firewall จะมี Services พื้นฐานมาให้แล้ว*

-

แทบด้านซ้ายมือ เลือกที่หัวข้อ Policy & Objects >

Services

-

ดำเนินการสร้าง Object Service ใหม่

โดยกดที่ปุ่ม Create New

-

แสดงหน้าต่างสำหรับกำหนดค่า ดังภาพ

Name :

กำหนดชื่อของ Object Service ที่ต้องการสร้าง

Comment :

กำหนดรายละเอียดของ Object (ควรกำหนดให้สอดคล้องกับการใช้งาน

Object)

Color :

กำหนดสี ใช้เป็นสัญลักษณ์เพื่อช่วยให้ง่ายต่อการบริหารจัดการ และจดจำ

Show

in Service List : การอนุญาตให้แสดงในรายการ

Service

List

Category :

กำหนดประเภทของ Object Service (ในที่นี้ เป็นการสร้างขึ้นมาโดยใช้หมายเลข Port ที่กำหนดขึ้นเอง แนะนำให้กำหนดเป็น

Uncategorized)

Uncategorized)

Protocol

Type :

กำหนด Protocol สำหรับ Service ที่ต้องการสร้าง

Address :

กำหนด IP Address/FQDN ที่อนุญาตให้ใช้ Object

Service ที่สร้าง (แนะนำให้ใช้ค่า Default

นั่นคือ IP Range/0.0.0.0 เนื่องจากจะ

สามารถนำไปใช้ได้กับทุก IP Address)

สามารถนำไปใช้ได้กับทุก IP Address)

Destination

Port :

กำหนดลักษณะของ Protocol ที่ใช้งาน และ

หมายเลข Port Service ในช่อง Low และ

High ลักษณะการกำหนดจะเป็น Range (หาก

ต้องการใช้แค่ Port เดียว ให้กรอกทั้ง 2 ช่องเป็นเลข Port เดียวกัน)

การสร้าง

Object

Service เพื่อใช้งาน

ต้องการใช้แค่ Port เดียว ให้กรอกทั้ง 2 ช่องเป็นเลข Port เดียวกัน)

Schedules

-

แทบด้านซ้ายมือ เลือกที่หัวข้อ Policy & Objects >

Schedules

-

ดำเนินการสร้าง Object Schedules ใหม่

โดยกดที่ปุ่ม Create New

- แสดงหน้าต่างสำหรับกำหนดค่า ดังภาพ

Type :

กำหนดรูปแบบการตั้งค่า (แนะนำให้กำหนดเป็น Recurring)

Name :

กำหนดชื่อ Schedules (ควรกำหนดให้สอดคล้องกับการใช้งาน)

Color :

กำหนดสี ใช้เป็นสัญลักษณ์เพื่อช่วยให้ง่ายต่อการบริหารจัดการ

และจดจำ

Days :

เลือกวันที่ต้องการกำหนด (กรณีนี้จะเป็นการกำหนดวันใน

Schedule ให้มีผลกับการอนุญาต/ไม่อนุญาต

ตามวันที่กำหนด)

All

Days :

กำหนดระยะเวลา (หากดำเนินการเปิด จะหมายถึง

มีผลทั้งวัน)

กรณีที่ดำเนินการปิด หัวข้อ All Day จะมีช่องสำหรับกำหนดเวลาแสดงขึ้นมา โดยที่

กรณีที่ดำเนินการปิด หัวข้อ All Day จะมีช่องสำหรับกำหนดเวลาแสดงขึ้นมา โดยที่

Start

Time :

กำหนดเวลาเริ่มมีผล (Format Time : 24 hour)

Stop

Time :

กำหนดเวลาเริ่มมีผล (Format Time : 24 hour)

ตัวอย่างการตั้งค่า

Schedule เพื่อใช้งาน โดยกำหนดให้มีผลกับผู้ใช้งาน

ทุกวันจันทร์

– วันศุกร์ ตั้งแต่เวลา 8:00 น.

– 17:00 น.

-

หลังจากสร้าง Object Schedule เสร็จเรียบร้อย

จะแสดง Schedule ที่สร้างขึ้น ดังภาพ

IPv4

Policy

*ในที่นี้ขอยกตัวอย่างการสร้าง Policy เพื่ออนุญาตให้อุปกรณ์

จาก INTERNAL ZONE

ติดต่อสื่อสารกับอุปกรณ์ DMZ*

-

แทบด้านซ้ายมือ เลือกที่หัวข้อ Policy & Objects >

IPv4 Policy

-

จะแสดงหน้าต่าง Policy List ซึ่งจะพบว่ามี Default

Policy (Policy ID : 0) ที่เป็น Deny

All อยู่ ดังภาพ

-

ดำเนินการสร้าง Policy ใหม่ โดยกดที่ปุ่ม

Create New

-

จากภาพ แสดงหน้าต่างการตั้งค่าสำหรับการสร้าง Policy โดยตั้งค่าดังต่อไปนี้

Name :

กำหนดชื่อของ Policy (ควรกำหนดชื่อให้สอดคล้องกับลักษณะการใช้งาน

Policy)

Incoming

Interface : กำหนด

Interface

Port (ZONE) ที่มีอุปกรณ์ต้นทางอยู่ (ในที่นี้จะกำหนดเป็น port

2 INTERNAL)

Outgoing

Interface : กำหนด

Interface

Port (ZONE) ที่มีอุปกรณ์ปลายทางอยู่ (ในที่นี้จะกำหนดเป็น

port 3 DMZ)

Source : กำหนด IP Address จากต้นทาง (ในที่นี้จะใช้ Object Address ชื่อว่า NETWORK_192.168.2.0)

: กำหนด User Group ที่ใช้ในการ Access *Optional

: กำหนด User Group ที่ใช้ในการ Access *Optional

Destination : กำหนด

IP

Address ปลายทาง (ในที่นี้จะใช้

Object Address ชื่อว่า NETWORK_192.168.3.0)

Service : กำหนด

Service

ที่สามารถใช้งานผ่าน Policy นี้ได้ (ในที่นี้จะใช้ Object

Address ชื่อว่า TCP1000)

Action :

กำหนดการอนุญาต (ALLOW) หรือ ไม่อนุญาต (DENY)

เมื่อเข้าเงื่อนไขของ Policy ที่กำหนดข้างต้น

(ในที่นี้จะกำหนดเป็น ALLOW

เพื่ออนุญาต)

NAT :

จะกำหนดใช้งานเมื่อมีการออกสู่ INTERNET

เท่านั้น (กรณีนี้จะทำการ ปิด)

Security

Profile

ในหัวข้อนี้จะเป็นการใช้งาน

Security

Profile สำหรับตรวจจับ Packet ที่ผ่าน

Policy นี้ เพื่อกรอง Packet ที่เป็นอันตราย

หรือ Packet ที่ไม่อนุญาตให้ใช้งาน หากต้องการใช้งาน Security

Profile ต่าง ๆ ให้ดำเนินการเปิดขึ้นมา ซึ่งการตั้งค่า Security Profile จะขออธิบายในภายหลัง

Logging

Allow Traffic :

กำหนดให้มีการเก็บ Log ชนิดใดบ้าง (แนะนำให้เป็นใช้งานการเก็บ Log แบบ All

Session)

Comment :

กำหนดรายละเอียดของ Policy (ควรกำหนดให้สอดคล้องกับการใช้งาน Policy)

ตัวอย่างการตั้งค่าการสร้าง

Policy สำหรับอนุญาตให้อุปกรณ์ INTERNAL ZONE

ติดต่อกับอุปกรณ์ DMZ ZONE ได้

จาก

Policy ดังกล่าว จะแปลเป็นความหมายได้ว่า

ที่

Policy

ID : 1 จาก Interface

port2(INTERNAL) ไปยัง

Interface port3(DMZ)

ด้วยต้นทาง

Source

: Network Address 192.168.2.0/24 (Object : NETWORK_192.168.2.0)

และปลายทาง

Destination

: Network Address 192.168.3.0/24 (Object : NETWORK_192.168.3.0)

ในช่วงเวลา

8:00

น. ถึง 17:00 น. ในวันจันทร์ ถึง วันศุกร์ (Object : Work Time)

หากถูกต้องตามเงื่อนไข

จะอนุญาต (ACCEPT) ให้ Packet สามารถติดต่อสื่อสารกันได้ตามเงื่อนไขข้างต้น

เพื่อความเข้าใจที่ดี

สามารถศึกษาการทำงานของ Policy ได้จาก Diagram ด้านล่าง (อ้างอิงตามการสร้าง Policy ข้างต้น)

ขอบคุณมากครับผม

Network Societies